ネットにはびこる詐欺とウソ

インターネットは私たちの生活に欠かすことのできないインフラですが、詐欺・ウソ・偽物が溢れかえっています。だまされると個人的な損害はもちろん、サイバー攻撃の被害者となることで個人漏洩にもつながる可能性があります。

日経XTECHの特集にネットにはびこる詐欺・ウソ・偽物という特集があり、画像込みで分かりやすく紹介されていました。残念ながら有料記事なので、詳細をここで紹介することはできませんが・・・。特に身近にあるセキュリティリスクについて多数解説されていて、知らないことも多くたいへん勉強になりました。

SNS偽広告詐欺

SNSに偽広告が上がるのは珍しいことではありませんが、今はやり方が凝っていることを知り恐ろしいと思いました。 有名人の名前と画像を無断で使った広告からLINEに誘導、親身に接して最初は利益を上げるように見せかけます。そのうち有名人(になりすましたアカウント)が主催するグループトークに参加させられます。他のメンバーが利益を上げているような投稿をしますが、これもサクラがやっているのでしょう。さも本当に実績があるかのように画像や動画をトークルームで利用します。

外部の取引サイトすら偽サイトとして本物そっくりに作り込んでいるという。これはプロの詐欺師が用意周到、金をかけていること間違いありません。今話題の闇バイトもかかわっているのでは? 実際僕の友人も投資詐欺に引っかかったことがあり、百万円単位で騙されたとのことです。本物を知っている人ほど違和感ない手口、「自分は投資には慣れている」と思う人ほど危ないです。騙される方が悪い、とは言いません。オレオレ詐欺もそうですが、騙す側が相当巧妙になっており、自分が被害者になっても不思議ではありません。SNS側ができることにも限界があるので、なんとかできないものか・・・。悪いのは騙す人間ですからね。

そういえば昔、twitterでもお金を配るアカウントがありましたよね。たとえ有名人が善意でやっているとしても関わるのは危険です。仮にお金が口座に実際に振り込まれたとしても、そのお金は闇の人間が洗浄しようとしている汚いお金の可能性があります。振り込め詐欺の入金先として自分の口座が使われると、意図せずに「受け子」になり犯罪者になるケースもあります。「投資」や「お金を配る」などの話しには近づかない・クリックしない。

知らない間に「振り込め詐欺の受け子」になって逮捕されてしまった…SNSに潜むワナ、どうやって防ぐ?

QRコード詐欺

これは最近現れた詐欺です。「クイッシング」(QR+フィッシング)と用語も作られるほど普及しています。 街中で「新製品のPRしています、QRコードからアクセスしてください!」などとコマーシャル活動を行っているのを見かけたりします。これにも危険が潜んでいます。そのQRコード、真っ当なサイトのURLだとはぱっと見分かりませんよね。本記事では 「メールやSNSなどで届くQRコードは100%悪意のあるものと疑ったほうがいい」 と断言しています。 また、インターネット上で話題に上がるのが、お店のレジに置いてあるQRコードの上にシールが貼られていて、偽サイトにお金を振り込むという悪質な手順。クレジットカードでも類似の詐欺(スキミング)はありますが、物理的な機器をクレカの読み取り口に取り付けるスキミングと異なり、QRコードは無料で作成できるサイトがあるうえ、シールへの印刷はコストと手間が段違いです。

QRコード読み込みアプリもアプリストアで配布されていますが、表示されている本物のQRコードの上に偽のQRコードを上書き表示するアプリケーションもあるとのこと。悪人は本当に悪知恵がはたらくものです。スマートフォンのカメラに標準搭載されているQRコード読み取り機能を使いましょう。

よくQRコードリーダーが表示するURLをチェックしろ、と言われますが、短縮URLをコピーして通常URLに変換してからアクセスするようなマメな人は少ないですよね。怪しいQRコードは開かない が鉄則です。 短縮URLもQRコードも便利な技術。しかし便利なものは悪用される、は残念ながら人類の歴史が証明しています。

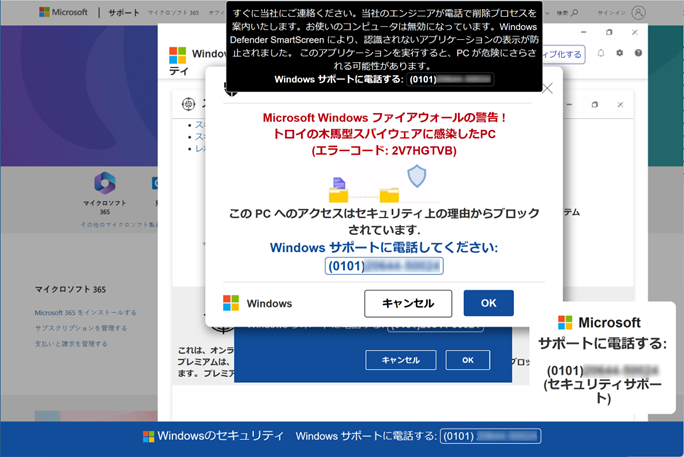

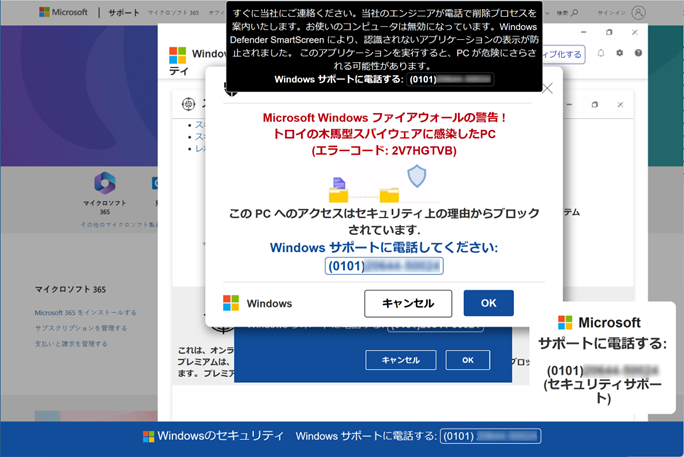

サポート詐欺

画面に突然「ウィルスに感染しました!」というポップアップが表示されるやつです。効果音などでパニックにさせ、最近はマウスポインターが消えたりキーボードも受け付けず、さらにはマイクロソフトの名を騙るサポートのポップアップが電話をかけるよう電話番号を表示させるという悪質ぶり。 この詐欺の忌々しいところは、実際にはウィルスに感染しているわけではなく、閉じるボタンを隠すためにブラウザを全画面表示にしたうえで、ブラウザにそれっぽい描画をしているだけ。高度な技術が使われてはおらず、まさに詐欺に全振りしています。

マイクロソフトなど公式を名乗るサポートの電話番号にかけると、謎の外国人が怪しい日本語を喋りながら、遠隔操作のアプリのインストールを促してくるらしい・・・恐ろしいですね。

なぜ普通のWebサイトを閲覧中にこのような画面が表示されるかというと、Googleのアドネットワーク、つまり広告事業の中に普通に詐欺広告が混ざっているためです。Googleが悪質広告を弾けないのはSNS詐欺と同じ。検索エンジンへの詐欺広告の侵入は、検索結果のトップに詐欺サイトが表示されるようSEOを駆使したりと、ますます高度になっています。

サポート詐欺の「偽セキュリティ警告画面の閉じ方体験サイト」を公開

IPAがサポート詐欺ページを再現したサイトを用意しています。自分も試してみましたが、精巧にできていることに驚かされます。このURLもeラーニングで共有しました。百聞は一見に如かず。一般の人に触ってもらうことが大事だと思います。

サポート詐欺画面はマウスクリックが無効化されるよう仕込まれていますが、ESCキーの長押しやCtrl+Alt+Deleteは有効とのことです。ただし、僕は従業員に対してもし不審な画面が出てきたら、すぐにWi-FiをOFFにするorLANケーブルを抜いて情シスに連絡してと言っています。出ている画面が詐欺なのか、本当のウィルスなのかは普通の人も僕にも分からない、であれば危険なウィルス側の対応に寄せて、情シスが調査すればよいと考えます。

サポート詐欺の中には、OSの標準機能、例えばWindows Updateによく似た見た目の偽広告を表示して偽サイト、偽コールセンターに誘導する亜種も存在します。

【フェイクアラート】そのウイルス警告は本物ですか?見分け方と対処法

フィッシングメール

セキュリティインシデント原因の最上位に位置する「電子メール」もはや解決策としては 「電子メールを仕事に、プライベートに使用しない」 が答えなのではとすら思っています。ちなみに「フィッシング」は「釣り」から来ていると思っていたのですが、実は綴りは「phishing」で、魚釣り(fishing)と洗練(sophisticated)から作られた造語とのことです。

まず前提として、偽サイトを作ることは簡単です。ソースコードや画像を保存すれば公的機関や金融機関のサイトなどでも簡単に複製できます。ドメインについても、アルファベットのaだと思ったら、キリル文字のа だった、のように人間の目視では判別不能な罠が仕掛けられています。電子メールに画像を埋め込む機能を悪用して、「目視する限りは正しいURLだけど、URL部分は実際は画像で、href属性に偽サイトのURLを埋め込んでいる」など、感心させられてしまう詐欺も存在します。

【危険度大】「三井住友銀行」を名乗るフィッシング詐欺が横行中 / 本物そっくりのクオリティに最大限の注意を 2年前の偽サイトですら見た目は本物そっくりです。現在はさらに進化しているでしょう。

かつては日本語という障壁のおかげで、詐欺メールの文章の品質は悪く、騙されにくいと言われていました。しかしAIの利用により日本語文章も流ちょうになっています。会社に送られてきた詐欺メールがGoogleのメールブロック機能をかいくぐったこともありました。本当に自社が保有していたドメインを本文に記載したうえで「ドメインが停止しましたよ」と、正規のドメインプロバイダーの署名付きでメールが送られてくるのです。当然送信元メールアドレスは正規のものに偽装されています。ここまで来たか、と戦慄しました。『いくら日本語が真っ当でも、ドメインの有効期限が切れる案内を、何の前触れもなく当日いきなり送ってくるのだろうか』という社会規範からフィッシングを見破ることができましたが、逆にいえば、30日前、7日前など段階を踏んで詐欺メールを送ってくるようになったら、引っかかってしまう可能性は高まりそうです。

フリーWiFi

Wi-Fiスポットには「似たようなSSIDを紛れ込ませる”フィッシング”」と「全く同じSSID(WiFiスポットID)でWi-Fiスポットを立てる”悪魔の双子”」があります。悪意あるWi-Fiルータは通信を暗号化しておらず、通信内容を傍受できるため、パスワードもクレジットカード番号も読み取られてしまいます。また、DNSハイジャック攻撃により、正しいURLを入力しているのに偽サイトに誘導されてしまう可能性も。業務で利用するPCは無料のWi-Fiを利用しないことは一般常識です。 どうしても無料Wi-Fiを使わなければならない場合は会社が提供しているVPNを利用することも啓発しました。VPNを利用することで、端末からVPNサーバまでの通信を暗号化することができ、盗聴を防ぐことができます。

ところで、なぜVPNを利用すると不正なWi-Fiルータに接続した場合に盗聴やDNSハイジャックを防ぐことができるのでしょうか?一般の従業員は「なるものはなる」で良いと思いますが、セキュリティ担当としては知らないわけにはいきません(そもそも今の時点で理由が分からないのも問題なのでは、というのは脇に置いておいてw)現代では基本通信はHTTPSで暗号化されているのだから、盗聴は出来ないのではないかーそう思いAIに質問してみました。

公衆Wi-Fiを利用する場合でも、目的のアクセス先がHTTPSを使用している場合、通信は暗号化されます。しかし、公衆Wi-Fiにおける安全性については、いくつかの重要な点を考慮する必要があります。 HTTPSの暗号化: HTTPSを使用しているウェブサイトにアクセスする場合、通信内容は暗号化されます。 これは公衆Wi-Fiでも有効で、通信内容の盗聴を防ぎます。 公衆Wi-Fiのリスク: a. 中間者攻撃(Man-in-the-Middle Attack): 攻撃者が偽のWi-Fiアクセスポイントを設置し、ユーザーの通信を傍受する可能性があります。HTTPSは依然として有効ですが、ユーザーが正規のサイトにアクセスしているかどうかを確認することが重要です。 b. DNSスプーフィング(DNSハイジャック): 攻撃者がDNSリクエストを偽造し、ユーザーを偽のウェブサイトに誘導する可能性があります。HTTPSは依然として機能しますが、ユーザーが意図したサイトにアクセスしているか注意が必要です。

なぜ悪意あるWi-FiルータによるDNSハイジャックが可能かというと、 DNSハイジャックの仕組み: 悪意のあるWi-Fiルータは、ユーザーのDNSリクエストを傍受し、偽のIPアドレスを返すことができます。 ユーザーが正規のURLを入力しても、攻撃者が用意した偽のサーバーにリダイレクトされる可能性があります。 HTTPSとDNSハイジャックの関係: **HTTPSは通信の暗号化を行いますが、DNSクエリ自体は暗号化されません(標準のDNSの場合)。 ** つまり、ユーザーが正しいURLを入力しても、DNSハイジャックにより別のIPアドレスに誘導される可能性があります。

この回答が一瞬で返ってくるのだから、AI恐るべし。 つまり以下のような攻撃が行われるということなのでしょう。

- ユーザーの接続: ユーザーが悪意のあるWi-Fiルータに接続します。

- DNSハイジャック: ユーザーが正規のHTTPSサイト(例:https://www.bank.com)にアクセスしようとします。 悪意のあるルータはDNSリクエストを傍受し、偽のIPアドレスを返します。

- フィッシングサイトへのリダイレクト: ブラウザは偽のIPアドレスにアクセスし、攻撃者が用意したフィッシングサイトに誘導されます。

- HTTP通信の強制: フィッシングサイトはHTTP(暗号化なし)で構築されています。 ユーザーのブラウザはHTTPSからHTTPへのダウングレードを要求されます。

- ユーザーの錯覚: アドレスバーには元の正規URLが表示されているように見えるため、ユーザーは正規サイトにアクセスしていると錯覚します。 実際には、ブラウザのセキュリティアイコン(鍵マーク)は表示されていません。

- 暗号化されていない通信: ユーザーがフィッシングサイトで情報を入力すると、それは暗号化されずに送信されます。

- 通信の傍受: 悪意のあるWi-Fiルータは、この暗号化されていない通信を容易に傍受し、ユーザーの情報を盗取できます

VPNは、ユーザーのデバイスとVPNサーバー間にセキュアなトンネルを作成し、このトンネル内では、全てのインターネットトラフィック(DNSクエリを含む)が暗号化されます。ローカルネットワーク上の攻撃者(悪意のあるWi-Fiルーター含む)はクエリの内容を読み取ることができません。適切に設定されたVPNは、「DNSリーク」を防止します。これにより、デバイスがVPNプロバイダ以外のDNSサーバーを使用することを防ぎます。

勉強になりました!AIに助けられた2024年ですが、AIが僕らの仕事を奪うのではないか、と戦々恐々です(真面目に)